Labyrinth erkennt Hacker-Aktivitäten und reagiert darauf, um die wichtigsten Ressourcen vor Angriffen zu schützen.

Mit Hilfe der Täuschungstechnologie bietet unsere Plattform Sicherheitsteams ein einfaches und effizientes Tool zur frühestmöglichen Erkennung von Angreifern in Unternehmensnetzwerken.

- Erkennung von Bedrohungen: Unbefugter Zugriff, Ausnutzung von Schwachstellen, Command-and-Control-Angriffe

- Datenerfassung und -analyse: Identifizierung von Bedrohungen, Musteranalyse, Inhaltsanalyse

- Automatisierte Reaktion: Generierung von Bedrohungsindikatoren, Isolierung von gefährdeten Hosts, Protokollierung von Vorfällen und Berichterstattung

Labyrinth Lösungsbeschreibung

HerunterladenGründe für die Verbesserung Ihrer Cyberabwehr mit Labyrinth

Täuschungsplattform der nächsten Generation mit Schwerpunkt auf der Erkennung von Bedrohungen

Verhinderung von Hacking-Aktivitäten

51 % aller festgestellten Eindringversuche in Informationssysteme sind Angriffe ohne Malware

Stille Fehlererkennung

56 % der Sicherheitsverletzungen werden erst nach einigen Monaten entdeckt.

Schutz wertvoller Vermögenswerte

60 % der Unternehmen haben in den letzten zwei Jahren eine schwerwiegende Sicherheitsverletzung erlitten

Verlassen Sie sich nicht nur auf unser Wort

Unternehmensbewertungen und ratings auf gartner.com

Cyber-Kriminelle werden immer fortschrittlicher und raffinierter. Herkömmliche Sicherheitsmaßnahmen wie Firewalls und Endpunktschutz reichen nicht aus, um Hacker aufzuhalten und sensible Daten vor dem Abfluss zu schützen. Lösungen zur fortschrittlichen Erkennung von Bedrohungen in IT-Netzwerken von Unternehmen sind entscheidend für die Verteidigung von Organisationen gegen die heutigen Angreifer.

Warum Labyrinth

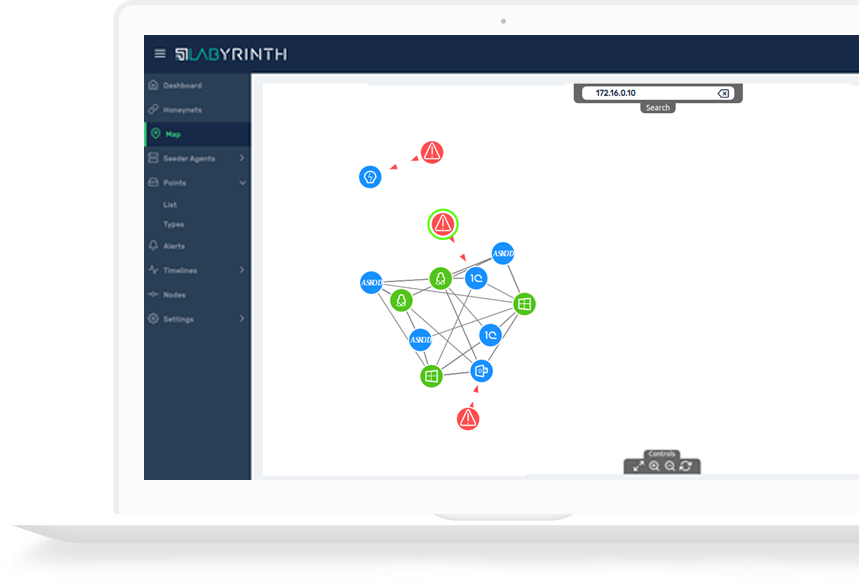

Labyrinth bietet Angreifern eine Illusion von IT-Diensten und Anwendungsschwachstellen, um Aktionen zu provozieren. Dabei werden alle Aktivitäten erkannt, überwacht und der Angreifer vom echten IT-Netzwerk isoliert.

- KEIN langwieriger Implementierungsprozess Einfache Installation und Konfiguration in wenigen Stunden einsatzbereit, nicht in Tagen

- KEINE Terabytes an Daten zu speichern Die Plattform sammelt nur wertvolle Daten zu Sicherheitsvorfällen

- KEINE überwältigenden Sicherheitswarnungen Die Lösung ist geräuschlos, bis sie berührt wird, erzeugt also kein „digitales Rauschen“.

- KEINE falsch-positiven Warnungen Labyrinth bietet Sicherheitsteams höchst zuverlässige Warnungen mit weniger als 1% falsch-positiven Meldungen

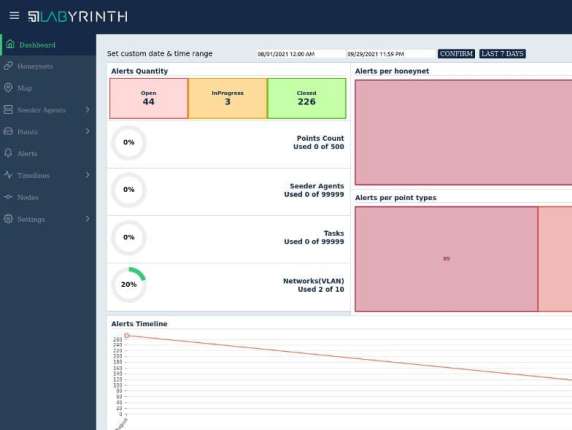

- KEINE speziellen Kenntnisse erforderlich Intuitive Benutzeroberfläche bietet vollständige Angriffstransparenz in Echtzeit

Die einzigartigen Funktionen von Labyrinth gewährleisten den Schutz Ihrer Anwendungen und Dienste vor Ort und in der Cloud.

Erweiterte Erkennungsmöglichkeiten

Die Plattform bietet Angreifern eine breite Palette von Schwachstellen in gefälschten Anwendungen und Diensten, um die Angriffsfläche zu vergrößern und alle möglichen Angriffsvektoren abzudecken.

Erweiterter Schutz für WEB-Anwendungen

Labyrinth hat eine einzigartige Technologie integriert, die es ermöglicht, eine zusätzliche Sicherheitslücke für das von Hackern am meisten gewünschte Ziel zu schaffen WEB-basierte Anwendungen und Dienste.

Aktive Defensive

Client-Honeypots sind aktive Sicherheitsgeräte, die zur Suche nach bösartigen Servern, die Clients angreifen, und zur MITM-Erkennung eingesetzt werden. Sie geben sich als Client aus und prüfen, ob ein Angriff stattgefunden hat.

Die Labyrinth Deception Plattform bietet Ihnen

Frühzeitige Erkennung von Bedrohungen innerhalb des Netzwerks

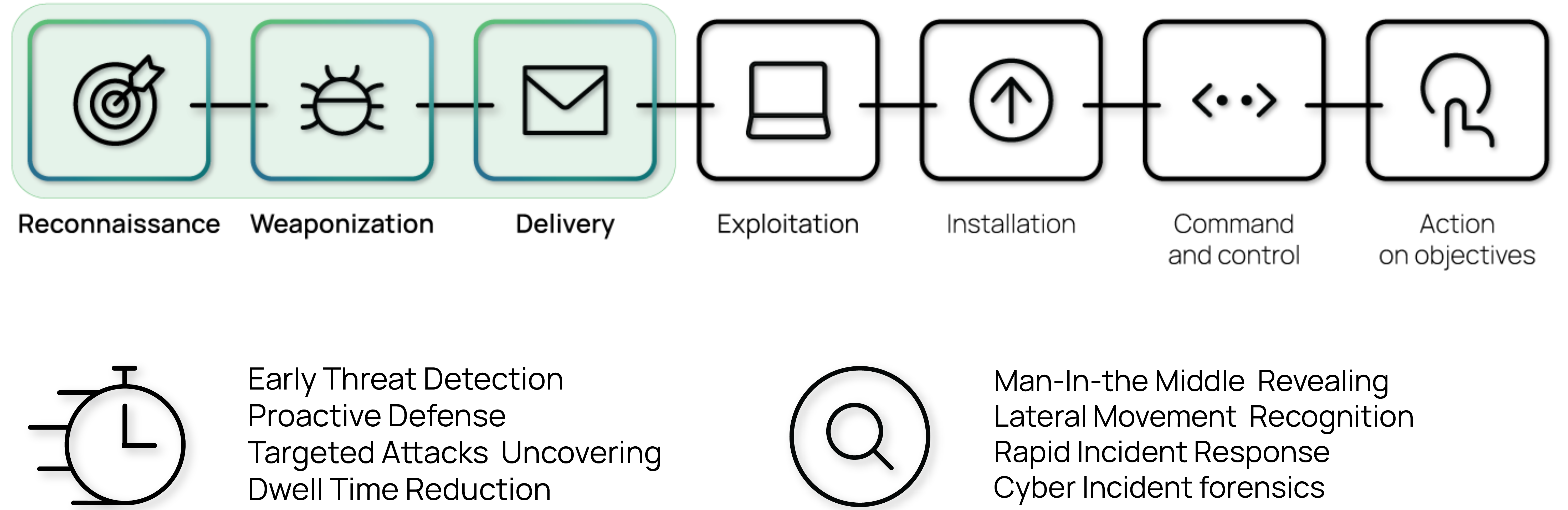

Labyrinth wurde entwickelt, um Bedrohungen zu erkennen, wenn ein Angreifer versucht, die Netzwerkarchitektur zu verstehen und sein Ziel zu finden. Sobald ein Angreifer entdeckt wurde, sammelt die Plattform alle Details über ihn: die Quellen der Bedrohung, die verwendeten Tools und die ausgenutzten Schwachstellen.

Gezielte Angriffe Aufdeckung von

Labyrinth lockt Hacker in ein falsches Gefühl der Sicherheit und ermöglicht es, ihre Fähigkeiten und Motive zu erfahren. Das Wissen darüber, was Angreifer über Unternehmensnetzwerke, Anwendungen und Mitarbeiter wissen, hilft dabei, ein möglichst genaues Profil der Angreifer zu erstellen und die bestmögliche Abwehrmaßnahme anzuwenden.

Schnelle Reaktion auf Vorfälle

Alle von Labyrinth erfassten Ereignisse werden mit den notwendigen Sicherheitsdaten der Incident Response Platform angereichert. Von Labyrinth generierte Indicators of Compromise (IoC) werden automatisch mit Threat Prevention Solutions synchronisiert. So kann im Falle eines Angriffs sofort gehandelt werden.

Erkennung von Postinfektionen

Labyrinth dient als äußerst zuverlässiges Warnsystem für Angriffe, die die Sicherheitskontrollen am Perimeter umgangen haben. Agenten, die auf Servern und Workstations eingesetzt werden, imitieren die für einen Angreifer wertvollsten Artefakte. Ein scheinbar hoch privilegiertes und schlecht geschütztes Administratorkonto ist eine Falle, die einen Angreifer nach Labyrinth lockt.

Erkennung von lateralen Bewegungen

In der Phase der lateralen Bewegung bewegt sich ein Angreifer in einem Unternehmensnetzwerk von einer Anlage zu einer anderen. Labyrinth wurde entwickelt, um die frühe Aufklärung, den Diebstahl von Zugangsdaten und laterale Bewegungen zu erkennen. Die Plattform ermöglicht es Unternehmen, solche Bedrohungen in einem frühen Stadium zu erkennen, was für herkömmliche Sicherheitslösungen eine komplizierte Aufgabe ist.

Verkürzung der Verweilzeit

Der Labyrinth-Erkennungsmechanismus ist besonders effizient, wenn es darum geht, die Verweilzeit zu verkürzen, die für einen Angreifer eine entscheidende Voraussetzung für die erfolgreiche Durchführung eines Angriffs ist. Labyrinth verkürzt die Verweildauer und die Möglichkeiten der Angreifer, in die Netze von Unternehmen einzudringen, und stoppt sie, bevor sie wichtige Anlagen und Dienste erreichen.

Wir sind von PCSI als eine Organisation anerkannt, die die Ziele und Visionen von PCSI teilt, und wir sind sehr daran interessiert, zu lernen und zu aktuellen und zukünftigen Innovationen im Bereich der Cybersicherheit beizutragen!

PCSI

pcsi.nl

Wir sind als Mitglied der ECSO-Organisation anerkannt und tragen zur Entwicklung von Cybersicherheits-Communities und zur Schaffung eines europäischen Cybersicherheits-Ökosystems bei!

ECSO

ecs-org.eu